| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 보복해킹

- Los

- 해킹

- CVE

- 가장인간적인미래

- cna

- Selenium

- 인공지능윤리

- blindSQL

- 과학기술전문사관

- LordOfSQLInjection

- ACDC

- 윤송이

- 밀리테크챌린지

- CTF

- 해킹백

- 디지털자구행위

- 사이버위협

- clarivate

- 윤리적해커

- 웹취약점

- webofscience

- hackingback

- Today

- Total

프리미의 공간

웹취약점은 CVE에서 인정하지 않는다. 본문

계기

우연히 특정 웹서비스를 이용하다 취약점을 발견했다. clarivate라는 회사의 Web of Science 서비스에서 발견한 취약점이었다. poc를 작성하여 회사 고객센터로 연락하여 취약점을 제보하였다.

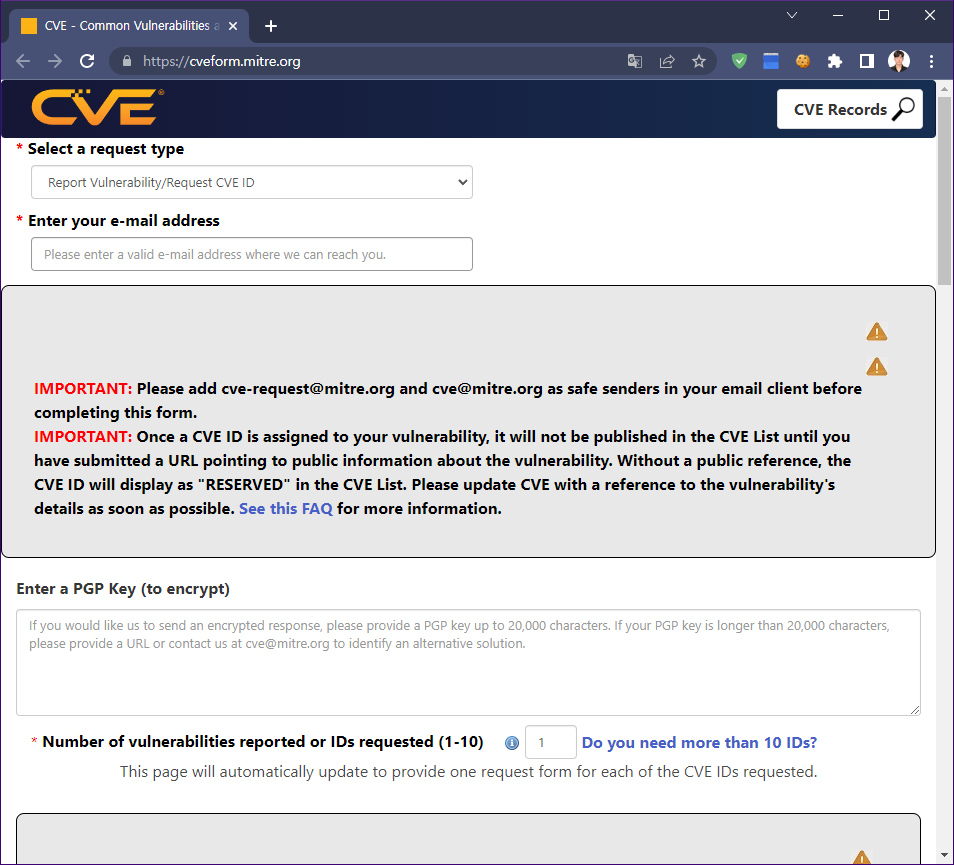

취약점 보고 후, CVE 넘버를 부여받기 위해 CVE 제출을 위해 양식을 작성하고 이메일 회신을 기다렸다.

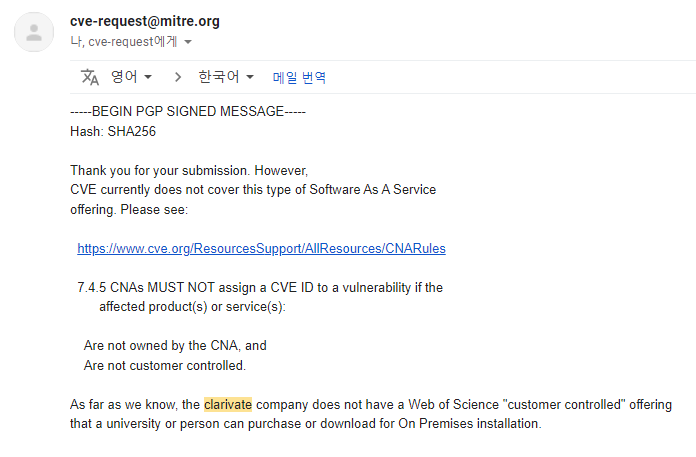

하지만 아쉽게도 돌아온 회신은 다음과 같았다.

요약하자면 다음과 같다. CVE 넘버를 부여받기 위해서는 CNA에 등록된 기관의 프로그램이거나, 사용자가 제어가능한 프로그램이어야 한다는 것이다.

CNA 기관이란?

CNA 기관에 대해 CVE 공식 홈페이지(https://www.cve.org/ResourcesSupport/AllResources/CNARules)를 보면, 'CVE ID를 할당할 권한이 있는 조직'을 말한다. 즉, CVE에서 인정한 기관을 의미한다. 위 링크를 자세히 보면 인증서 발급기관처럼 Root CNA, Sub-CNA 등 계층적으로 분류되어 있고, 각 기관은 직원 교육, 문서화 등 꽤 엄격하게 기관들을 관리하고 있는 듯 하다. 여기 링크(https://www.cve.org/PartnerInformation/ListofPartners)에서 CNA 기관 리스트를 확인할 수 있으며 한국 CNA 기관으로는 네이버, 삼성전자, LG전자, KISA 정도였다.

여튼 중요한 것은, clarivate는 CNA 기관이 아니었다는 것이다.

customer controlled products/service?

사용자가 컨트롤 가능한 제품이나 서비스여야 한다는 규정은, 아마 다음을 의미하는 듯 하다. 사용자가 직접 프로그램을 다운받아 프로그램의 제어권이 사용자에게 있는 상태를 의미하는 것으로 추측된다. CVE 제출 양식에서도 취약점이 트리거되는 제품의 버전을 입력하라는 란이 있었는데, 프로그램을 다운로드받아 설치하는 제품이나 제품 버전을 알 수 있지, 웹취약점은 제품 버전을 뭐라고 써야하나 고민하며 작성했었다. 이로 미루어 짐작하건대 웹 취약점은 CNA 기관에 의해 직접 취약점을 분석할 수 있지 않는 이상 인정하지 않는 듯 하다.

마치며

찾은 취약점의 CVE 코드를 부여받는다는 것은 마치 내가 찾은 취약점을 인정받는 것 같다는 생각을 했고, 따라서 CVE 넘버를 부여받고자 했지만 실패했다. 하지만 회사를 통해 공식적으로 취약점으로 인정받았으니 절반은 성공한 셈이라고 여기려고 한다. 다음에는 CNA 기관의 웹취약점을 찾아 CVE ID를 할당받을 수 있으면 좋겠다.